Как да четете пакети в Wireshark

За много IT експерти Wireshark е инструментът за анализ на мрежови пакети. Софтуерът с отворен код ви позволява да разгледате внимателно събраните данни и да определите корена на проблема с подобрена точност. Освен това Wireshark работи в реално време и използва цветно кодиране, за да покаже заснетите пакети, наред с други изящни механизми.

В този урок ще обясним как да улавяме, четем и филтрираме пакети с помощта на Wireshark. По-долу ще намерите стъпка по стъпка инструкции и разбивки на основните функции за анализ на мрежата. След като овладеете тези основни стъпки, ще можете да инспектирате потока от трафик на вашата мрежа и да отстранявате проблеми с по -голяма ефективност.

Анализиране на пакети

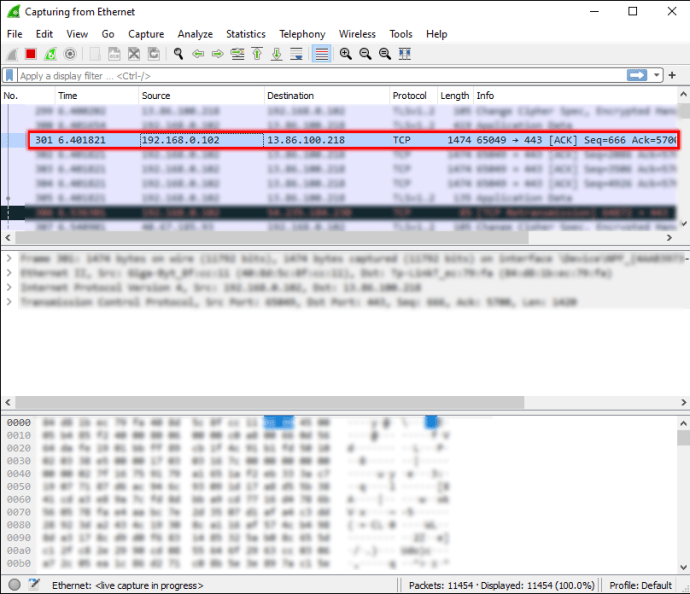

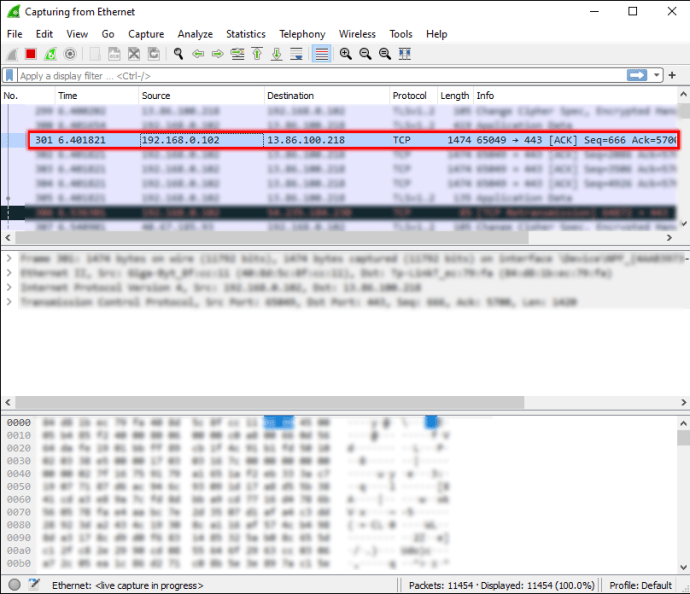

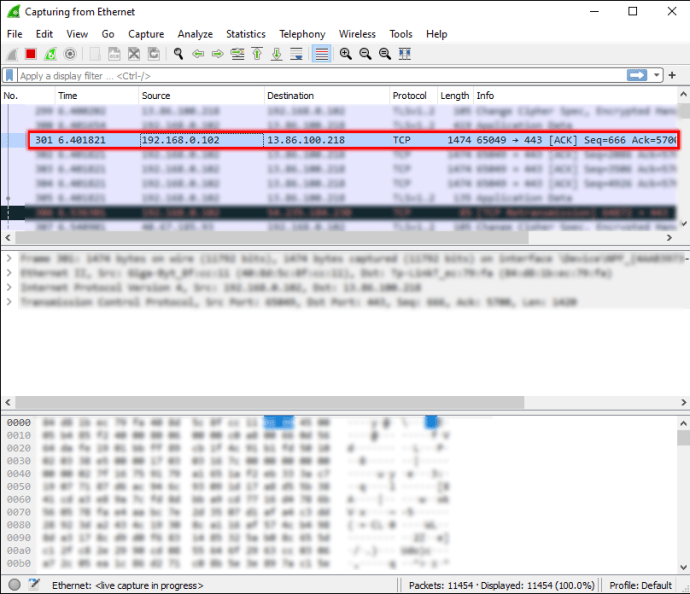

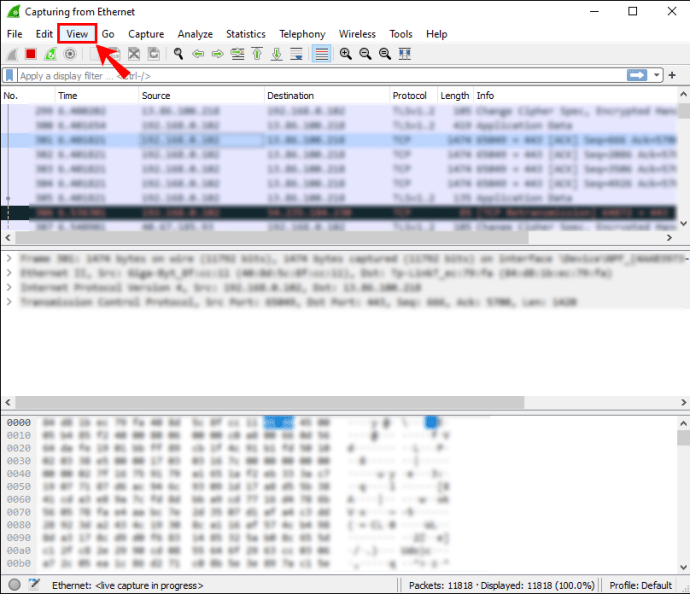

След като пакетите бъдат уловени, Wireshark ги организира в подробен панелен списък с пакети, който е изключително лесен за четене. Ако искате да получите достъп до информацията за един пакет, всичко, което трябва да направите, е да го намерите в списъка и да щракнете. Можете също така допълнително да разширите дървото, за да получите достъп до подробностите за всеки протокол, съдържащ се в пакета.

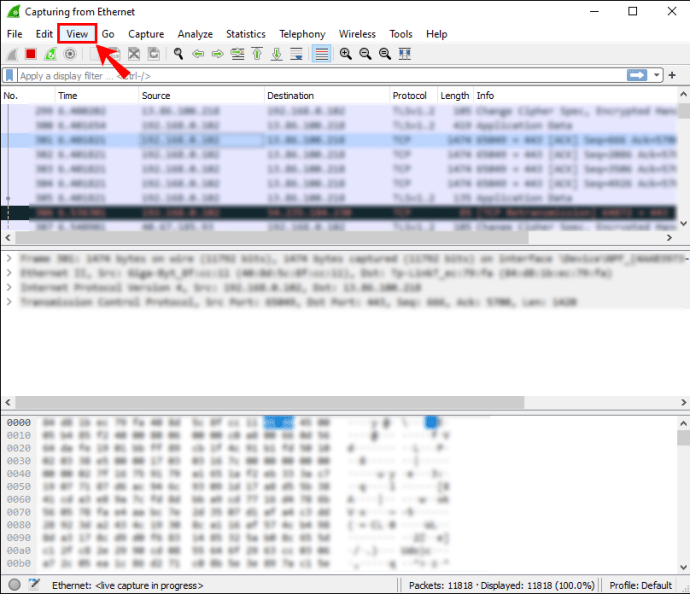

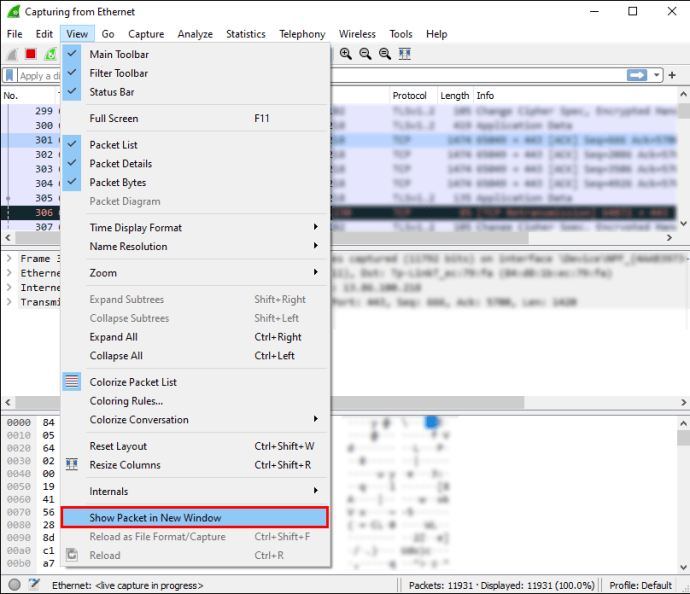

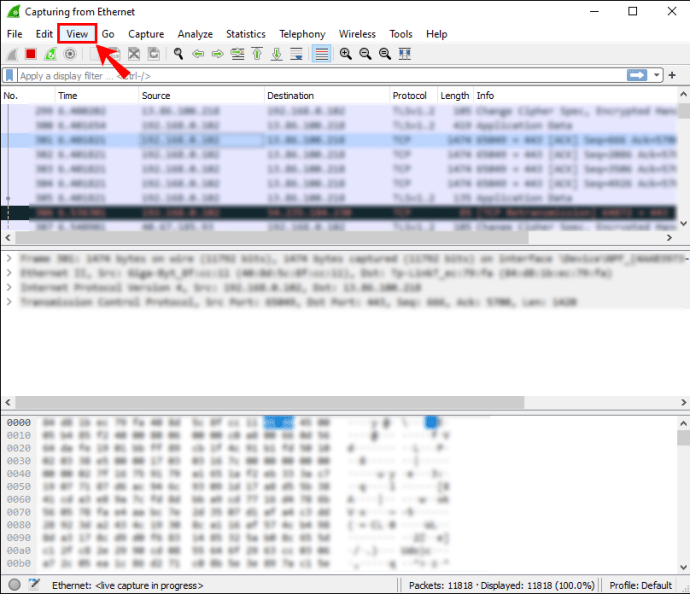

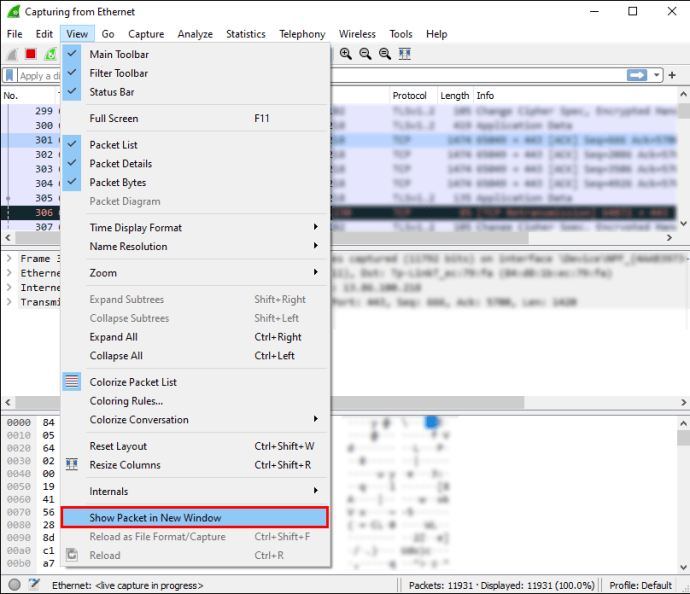

За по -изчерпателен преглед можете да покажете всеки уловен пакет в отделен прозорец. Ето как:

- Изберете пакета от списъка с курсора, след което щракнете с десния бутон.

- Отворете раздела „Изглед“ от лентата с инструменти по -горе.

- Изберете „Показване на пакет в нов прозорец“ от падащото меню.

Забележка: Много по -лесно е да сравните заснетите пакети, ако ги изведете в отделни прозорци.

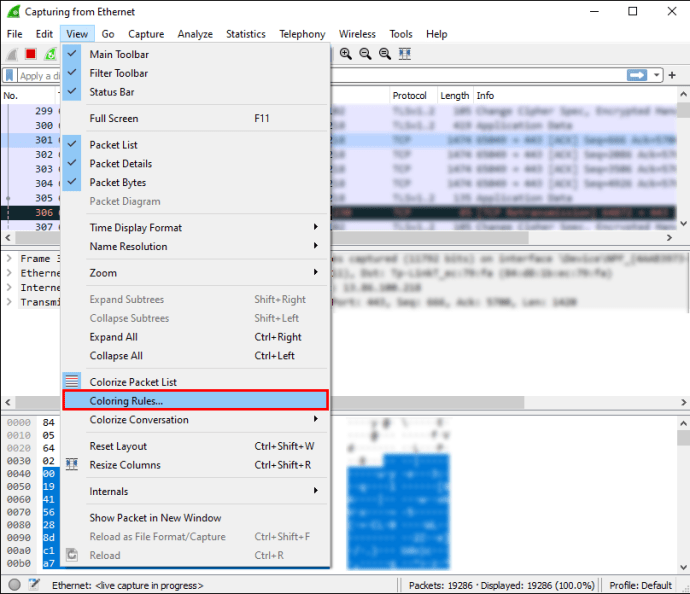

Както бе споменато, Wireshark използва система за цветно кодиране за визуализация на данни. Всеки пакет е маркиран с различен цвят, който представлява различни видове трафик. Например, TCP трафикът обикновено е маркиран със синьо, докато черното се използва за обозначаване на пакети, съдържащи грешки.

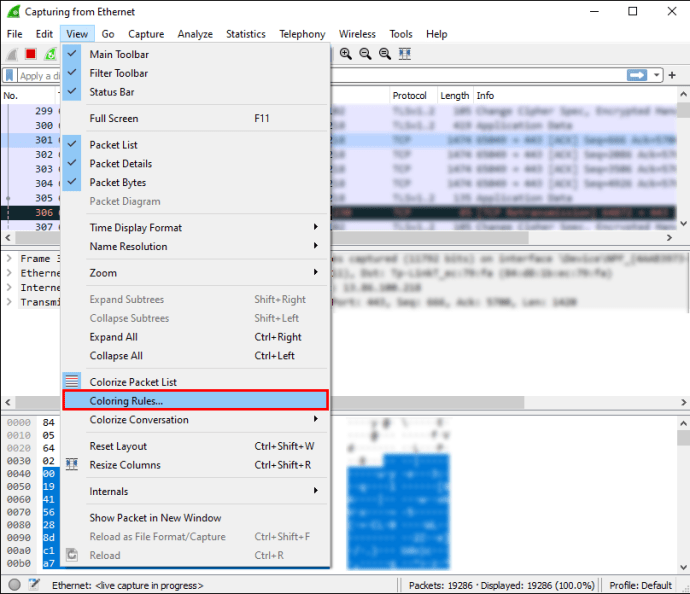

Разбира се, не е нужно да запомняте значението зад всеки цвят. Вместо това можете да проверите на място:

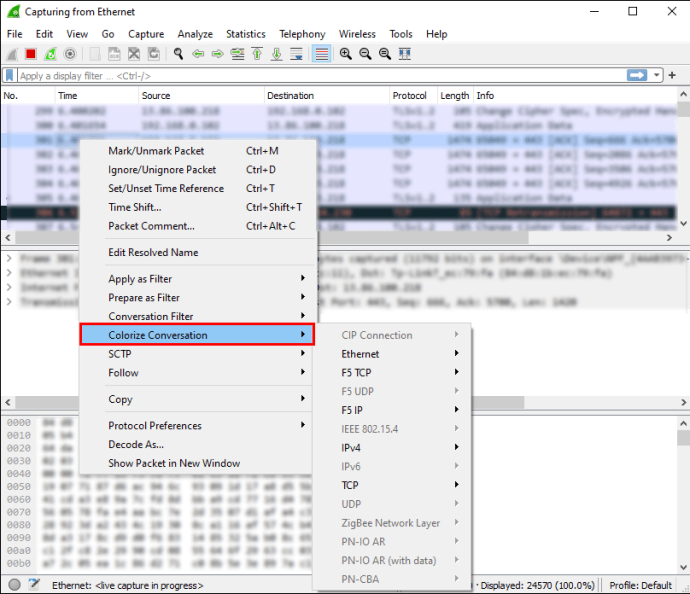

- Щракнете с десния бутон върху пакета, който искате да разгледате.

- Изберете раздела „Изглед“ от лентата с инструменти в горната част на екрана.

- Изберете „Правила за оцветяване“ от падащия панел.

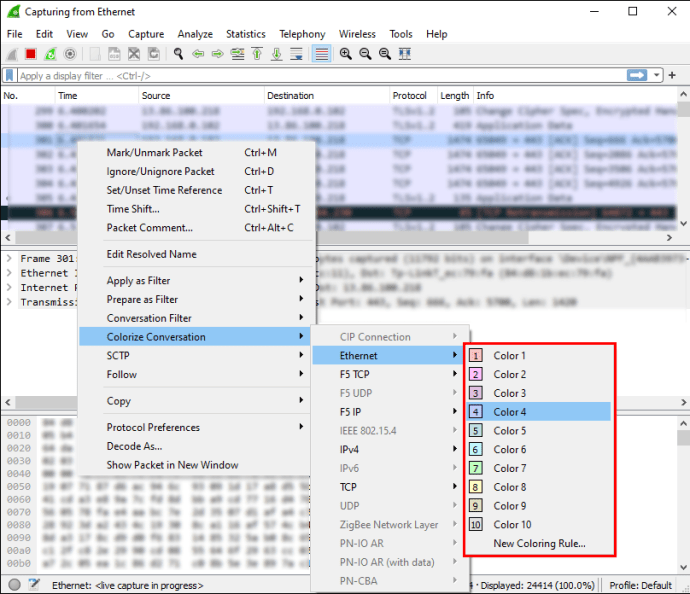

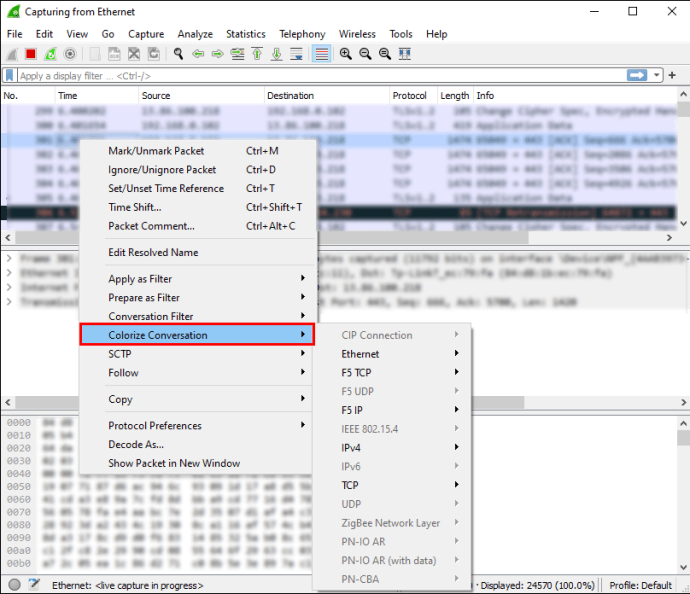

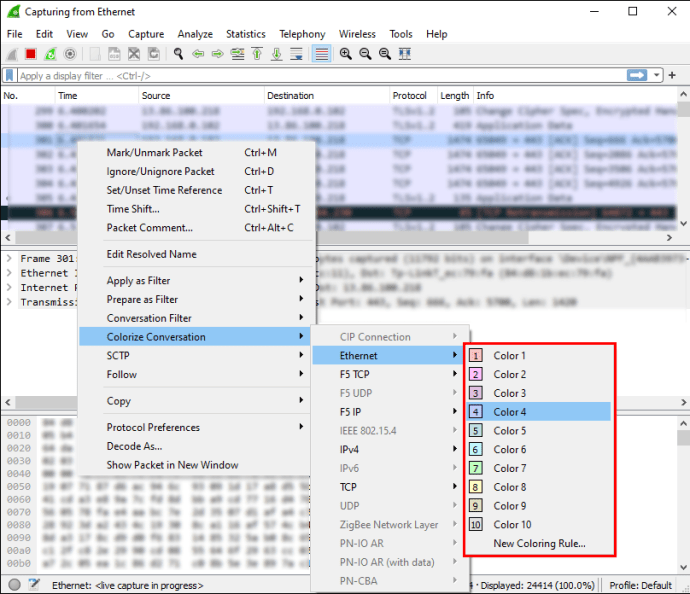

Ще видите опцията да персонализирате оцветяването по ваш вкус. Ако обаче искате само временно да промените правилата за оцветяване, изпълнете следните стъпки:

- Щракнете с десния бутон върху пакета в прозореца на списъка с пакети.

- От списъка с опции изберете „Оцветяване с филтър“.

- Изберете цвета, с който искате да го маркирате.

Номер

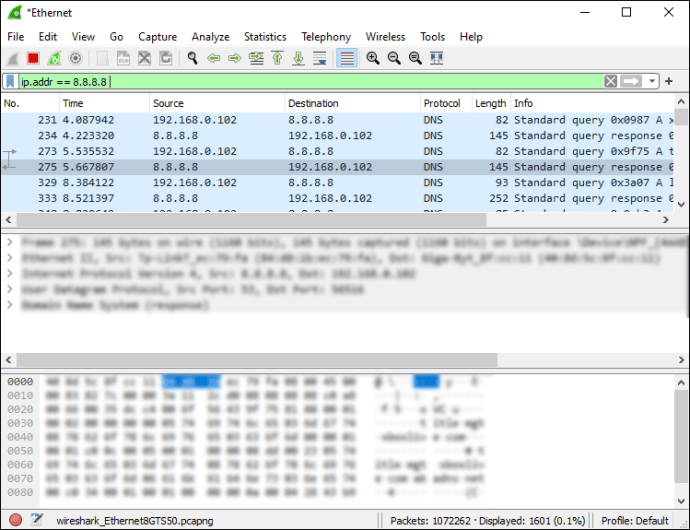

Панелът със списък с пакети ще ви покаже точния брой на уловените битове данни. Тъй като пакетите са организирани в няколко колони, е доста лесно да се тълкуват. Категориите по подразбиране са:

- Не. (Номер): Както бе споменато, можете да намерите точния брой заснети пакети в тази колона. Цифрите ще останат същите дори след филтриране на данните.

- Време: Както може би се досещате, времевата марка на пакета се показва тук.

- Източник: Той показва откъде произхожда пакетът.

- Дестинация: Показва мястото, където пакетът ще се съхранява.

- Протокол: Той показва името на протокола, обикновено в съкращение.

- Дължина: Показва броя на байтовете, съдържащи се в заснетия пакет.

- Информация: Колоната включва всяка допълнителна информация за конкретен пакет.

Време

Докато Wireshark анализира мрежовия трафик, всеки уловен пакет е отбелязан с време. След това часовите марки се включват в панела със списъци с пакети и са достъпни за по -късна проверка.

Wireshark не създава самите часови марки. Вместо това инструментът за анализатор ги получава от библиотеката Npcap. Източникът на времевата отметка обаче всъщност е ядрото. Ето защо точността на времевата марка може да варира от файл на файл.

Можете да изберете формата, в който времевите марки ще се показват в списъка с пакети. Освен това можете да зададете предпочитаната точност или броя на десетичните знаци, които да се показват. Освен настройката за прецизност по подразбиране, има и:

- Секунди

- Десети от секундата

- Стотни от секундата

- Милисекунди

- Микросекунди

- Наносекунди

Източник

Както подсказва името, източникът на пакета е мястото на произход. Ако искате да получите изходния код на хранилище на Wireshark, можете да го изтеглите с помощта на Git клиент. Методът обаче изисква да имате GitLab акаунт. Възможно е да го направите без такъв, но е по -добре да се регистрирате за всеки случай.

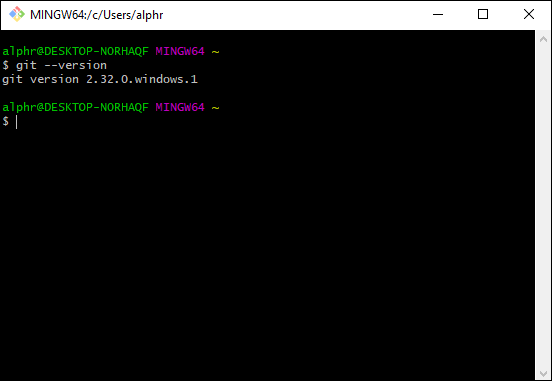

След като регистрирате акаунт, изпълнете следните стъпки:

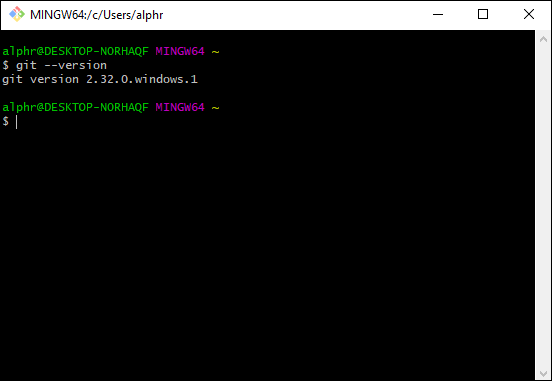

- Уверете се, че Git е функционален, като използвате тази команда: „

$ git -–версия.”

- Проверете отново дали вашият имейл адрес и потребителско име са конфигурирани.

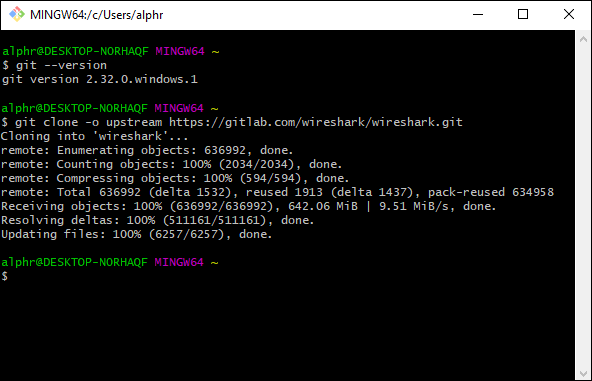

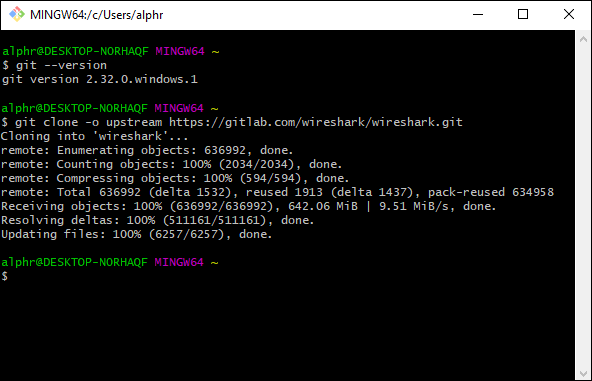

- След това направете клонинг на източника на Workshark. Използвай "

$ git clone -o нагоре по веригата [защитен по имейл]: wireshark/wireshark.git”SSH URL, за да направите копието. - Ако нямате акаунт в GitLab, опитайте HTTPS URL: „

$ git clone -o нагоре по веригата //gitlab.com/wireshark/wireshark.git.”

Всички източници впоследствие ще бъдат копирани на вашето устройство. Имайте предвид, че клонирането може да отнеме известно време, особено ако имате бавна мрежова връзка.

Дестинация

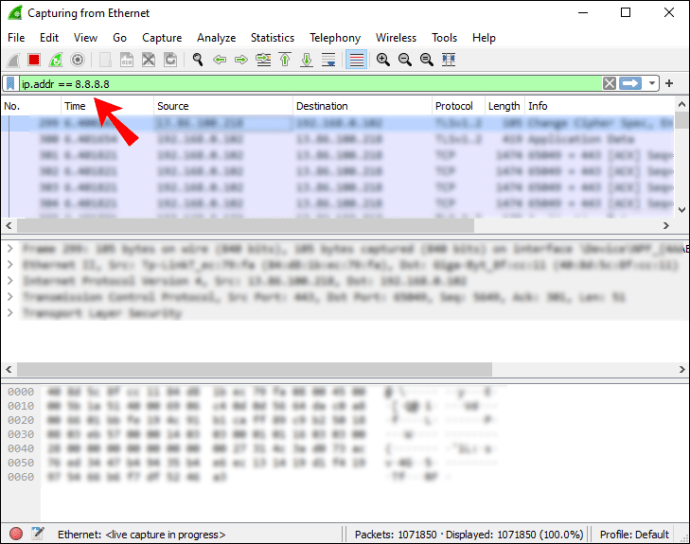

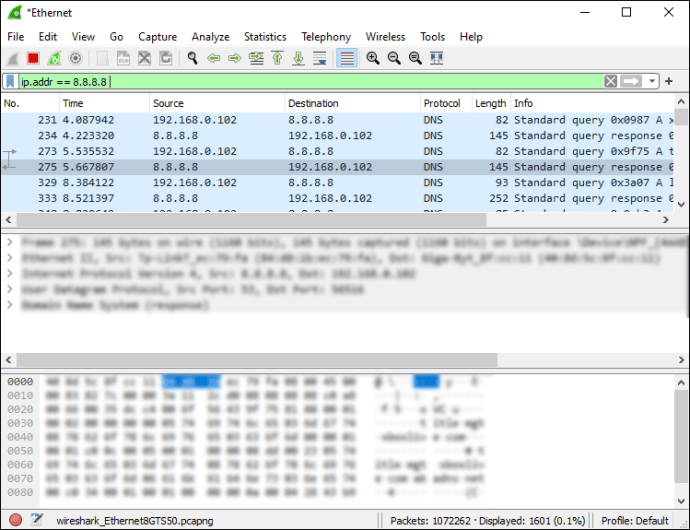

Ако искате да знаете IP адреса на местоназначението на определен пакет, можете да използвате филтъра за показване, за да го намерите. Ето как:

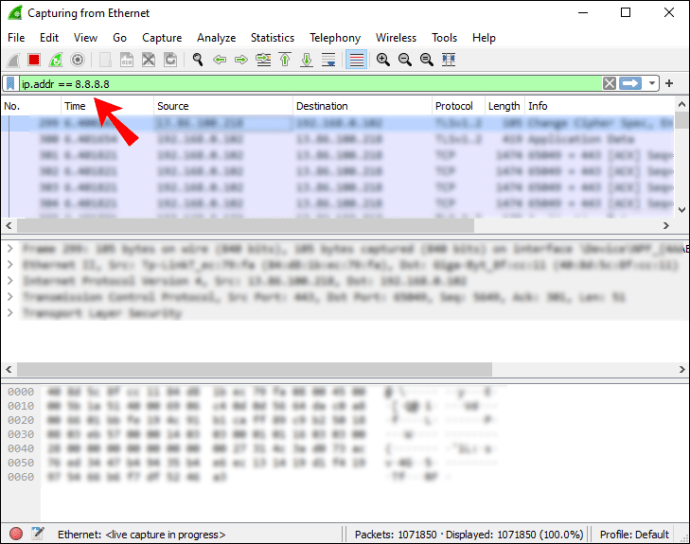

- Въведете „

ip.addr == 8.8.8.8”В Wireshark„ Кутия за филтри “. След това кликнете върху „Enter“.

- Панелът със списък с пакети ще бъде преконфигуриран само за показване на дестинацията на пакета. Намерете IP адреса, който ви интересува, като превъртите списъка.

- След като приключите, изберете „Изчистване“ от лентата с инструменти, за да конфигурирате отново панела със списъци с пакети.

Протокол

Протоколът е насока, която определя предаването на данни между различни устройства, които са свързани към една и съща мрежа. Всеки пакет Wireshark съдържа протокол и можете да го изведете, като използвате филтъра на дисплея. Ето как:

- В горната част на прозореца Wireshark щракнете върху диалоговия прозорец „Филтър“.

- Въведете името на протокола, който искате да разгледате. Обикновено заглавията на протоколите се пишат с малки букви.

- Щракнете върху „Enter“ или „Apply“, за да активирате филтъра на дисплея.

Дължина

Дължината на пакет Wireshark се определя от броя на байтовете, уловени в този конкретен мрежов фрагмент. Това число обикновено съответства на броя на необработените байтове данни, изброени в долната част на прозореца Wireshark.

Ако искате да разгледате разпределението на дължините, отворете прозореца „Дължина на пакета“. Цялата информация е разделена на следните колони:

- Дължина на пакета

- Броя

- Средно аритметично

- Min Val/Max Val

- Ставка

- Процент

- Скорост на взрив

- Бърз старт

Информация

Ако има някакви аномалии или подобни елементи в рамките на определен уловен пакет, Wireshark ще го отбележи. След това информацията ще бъде показана в панела със списъци с пакети за по -нататъшно проучване. По този начин ще имате ясна представа за нетипичното поведение на мрежата, което ще доведе до по -бързи реакции.

Допълнителни често задавани въпроси

Как мога да филтрирам пакетните данни?

Филтрирането е ефективна функция, която ви позволява да разгледате спецификата на определена поредица от данни. Има два вида филтри на Wireshark: улавяне и показване. Филтрите за улавяне са там, за да ограничат улавянето на пакети, за да отговарят на специфични изисквания. С други думи, можете да пресявате различни видове трафик, като приложите филтър за улавяне. Както подсказва името, филтрите за показване ви позволяват да усъвършенствате определен елемент от пакета, от дължината на пакета до протокола.

Прилагането на филтър е доста лесен процес. Можете да въведете заглавието на филтъра в диалоговия прозорец в горната част на прозореца Wireshark. Освен това софтуерът обикновено автоматично попълва името на филтъра.

Алтернативно, ако искате да срешете филтрите по подразбиране на Wireshark, направете следното:

1. Отворете раздела „Анализ“ в лентата с инструменти в горната част на прозореца Wireshark.

2. От падащия списък изберете “Display Filter”.

3. Прегледайте списъка и щракнете върху този, който искате да приложите.

И накрая, ето някои често срещани филтри на Wireshark, които могат да ви бъдат полезни:

• За да видите само IP адреса на източника и местоназначението, използвайте: “ip.src == IP-адрес и ip.dst == IP-адрес”

• За да видите само SMTP трафик, въведете: „tcp.port eq 25”

• За да уловите целия трафик на подмрежата, приложете: „net 192.168.0.0/24”

• За да уловите всичко, освен ARP и DNS трафика, използвайте: “порт не 53 и не arp”

Как да заснема пакетните данни в Wireshark?

След като изтеглите Wireshark на устройството си, можете да започнете да наблюдавате мрежовата си връзка. За да уловите пакети с данни за цялостен анализ, ето какво трябва да направите:

1. Стартирайте Wireshark. Ще видите списък с наличните мрежи, затова кликнете върху тази, която искате да разгледате. Можете също да приложите филтър за улавяне, ако искате да определите типа трафик.

2. Ако искате да инспектирате множество мрежи, използвайте контролата „shift + ляв бутон на мишката“.

3. След това кликнете върху най-лявата икона на перка на акула в лентата с инструменти по-горе.

4. Можете също да започнете заснемането, като щракнете върху раздела „Заснемане“ и изберете „Старт“ от падащия списък.

5. Друг начин да го направите е да използвате клавиша “Control - E”.

Докато софтуерът грабва данните, ще ги видите да се появяват в прозореца на списъка с пакети в реално време.

Байт на акула

Въпреки че Wireshark е високо напреднал мрежов анализатор, той е изненадващо лесен за тълкуване. Панелът с списък с пакети е изключително изчерпателен и добре организиран. Цялата информация се разпространява в седем различни цвята и е маркирана с ясни цветови кодове.

Освен това софтуерът с отворен код се предлага с множество лесно приложими филтри, които улесняват мониторинга. Като активирате филтър за улавяне, можете да определите какъв трафик искате да анализира Wireshark. И след като данните бъдат взети, можете да приложите няколко филтри за показване за определени търсения. Като цяло, това е високоефективен механизъм, който не е твърде трудно да се овладее.

Използвате ли Wireshark за мрежов анализ? Какво мислите за функцията за филтриране? Кажете ни в коментарите по -долу, ако има полезна функция за анализ на пакети, която пропуснахме.